Wdrożenia Systemu Zarządzania Bezpieczeństwem Informacji zgodnie z ISO/IEC 27001 / Wsparcie w opracowaniu procesów cyberbezpieczeństwa

Skuteczny system zarządzania bezpieczeństwem informacji oraz cyberbezpieczeństwem chroniący wrażliwe dane, know how i aktywa przedsiębiorstwa lub instytucji to kluczowy element w obecnym cyfrowym świecie biznesu.

Na pełny zakres wdrożenia SZBI wg. ISO/IEC 27001 składa się m. in.:

- Analiza stanu aktualnego w zakresie bezpieczeństwa informacji;

- Opracowanie polityki bezpieczeństwa informacji;

- Opracowanie instrukcji zarządzania systemem informatycznym;

- Opracowanie opisu sposobu przepływu informacji pomiędzy poszczególnymi systemami;

- Opracowanie instrukcji postępowania w sytuacjach naruszenia ochrony przetwarzania danych osobowych.

Wdrażamy również Systemy zarządzania bezpieczeństwem informacji w systemach automatyki przemysłowej w oparciu o normy IEC 62443.

Połącznie systemów zarządzania wg. standardów ISO/IEC 27001 oraz IEC 62443 jest najlepszym rozwiązaniem dla firm posiadających systemy automatyki.

W czym możemy Ci pomóc?

Wpieramy Cię, doradzamy, konsultujemy i pomagamy w opracowaniu pełnego zakresu

Systemu Zarządzania Bezpieczeństwem Informacji (SZBI) lub wybranych procesów cyberbezpieczeństwa w Twojej firmie.

Pełna dokumentacja ISO 27001 w tym procedur SZBI obejmuje m.in:

- deklaracja stosowania, w tym polityki bezpieczeństwa

- politykę bezpieczeństwa informacji

- metoda analizy ryzyka bezpieczeństwa informacji

- planowanie ciągłości działania

- klasyfikacja informacji

- nadawanie, zmiany uprawnień do przetwarzania danych i rejestrowania tych uprawnień w systemach informatycznych

- zarządzanie bezpieczeństwem fizycznym i dostępem do pomieszczeń

- zarządzanie bezpieczeństwem fizycznym sprzętu i nośników

- użytkowanie stanowiska komputerowego

- zarządzanie incydentami

- procedura zarządzania zamianami

- ochrona danych osobowych

- procedura implementacji i wycofania systemów teleinformatycznych

- procedura zarządzania dostępem do sieci i systemów

- procedura zarządzania i konfiguracji hardware / software

- procedura organizacja środków ochrony fizycznej

Co Ty zyskujesz?

• BARDZO konkurencyjną cenę wdrożenia i certyfikacji, dzięki współpracy wieloma jednostkami certyfikującymi

• Gwarancję uzyskania certyfikatu w oparciu o ISO/IEC 27001 (lub innego branżowego)

• Udokumentowany i wspomagający doskonalenie Twoich procesów system zarządzania jakością, poprzez wdrożone procedury dopasowane do Twojej praktyki działania

• Udokumentowane raporty z rekomendowanymi działaniami dążącymi do rozwoju Twojej firmy.

• Wsparcie merytoryczne specjalistów, audytorów wiodących, w uszczupleniu i optymalizacji procesów dzięki, czemu zyskujecie czas, wydajność i spore oszczędności pieniędzy.

• Szkolenia i doradztwo dla Ciebie i Twoich pracowników, certyfikaty.

• Możliwość z skorzystania z naszą dedykowanej Platformy, ze szkoleniami online.

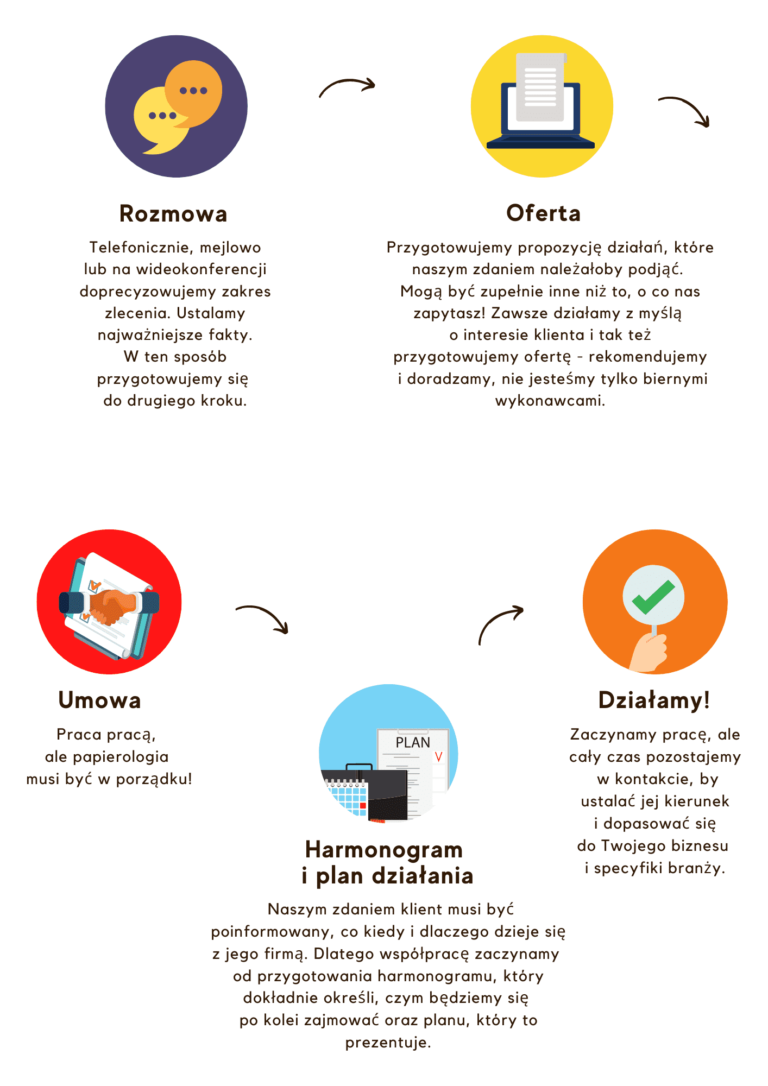

Jak się z nami pracuje ?

Chcesz poznać więcej szczegółów dotyczące wdrożenia, certyfikacji i cenie?

Skontaktuj się z nami poprzez formularz lub zadzwoń i porozmawiajmy

Kontakt telefoniczny w zakresie wdrożeń i certyfikacji: 739 002 162

Zaufali nam